WikiLeaks revela Hive, otra arma secreta cibernética de la CIA

- Ver original

- abril 14º, 2017

Se trata de “un programa malicioso” que se usa para enviar información desde máquinas atacadas por la CIA y permite controlarlas para efectuar tareas específicas.

RELEASE: Inside the top secret CIA virus control system HIVEwikileaks.org/vault7/?hive#H…

Hoy, 14 de abril de 2017, WikiLeaks publica seis documentos de la CIA sobre el proyecto Hive creado por la "rama Embedded Development" (EDB).

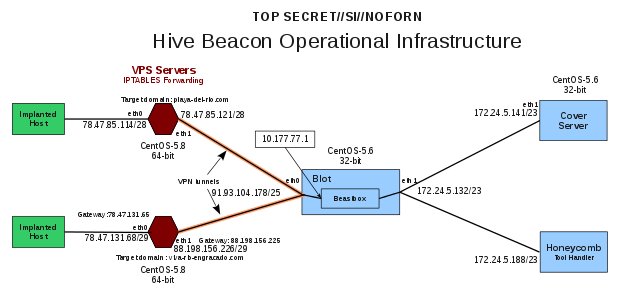

Hive es un malware infraestructura de back-end con una interfaz HTTPS de cara al público que es utilizado por los implantes de la CIA para transferir información exfiltraron de equipos de destino a la CIA y para recibir comandos de sus operadores para ejecutar tareas específicas en los objetivos. HIVE se utiliza a través de múltiples implantes de malware y operaciones de la CIA. La interfaz HTTPS pública utiliza dominios de la cubierta de aspecto insospechadas para ocultar su presencia.

Compañías de antivirus y expertos forenses han notado que algunos posible malware estado en actor utiliza este tipo de infraestructura de back-end mediante el análisis del comportamiento de la comunicación de estos implantes específicos, pero no fueron capaces de atribuir el back-end (y por lo tanto el propio implante) a operaciones dirigidas por la CIA. En un reciente post del blog de Symantec , que era capaz de atribuir las actividades "Longhorn" a la CIA sobre la base de labóveda 7 , se describe dicha infraestructura de back-end:

Para los servidores C & C, Longhorn típicamente configura una combinación dirección de dominio e IP específico por objetivo. Los dominios parecen ser registrado por los atacantes;sin embargo, utilizan los servicios de privacidad para ocultar su verdadera identidad. Las direcciones IP son normalmente propiedad de compañías legítimas que ofrecen servidor virtual privado (VPS) o en un servicio de alojamiento web. El malware se comunica con servidores C & C a través de HTTPS utilizando un protocolo criptográfico de encargo subyacente para proteger las comunicaciones de identificación.

Los documentos de esta publicación podrían permitir a los investigadores más anti-malware y expertos forenses para analizar este tipo de comunicación entre los implantes de malware y los servidores back-end utilizados en actividades ilegales anteriores.

No hay comentarios:

Publicar un comentario